Aktualisiert 06.02.2025 – Dieser Artikel wurde erstmals am 24. August veröffentlicht und wurde neu erweitert, um gefälschte Nachrichten und gefälschte Konten zu beheben.

Social Media Management: Was denkst du zuerst über diesen Begriff? Inhalte erstellen, Bearbeitungspläne einrichten oder Ihr Konto verwalten? Die klare Antwort ist ebenfalls klar. Schließlich dreht sich das Social -Media -Management um die Aufsicht über Social -Media -Kanäle, und es geht um Inhalte. Bist du stark? Wirst du in der Lage sein, mit der Community zu leben? Nun – bekannte Fragen und das tägliche Leben für Social -Media -Manager.

Aber eine Frage fällt oft am Straßenrand. Wie sicher ist Ihr Social -Media -Konto? Die Sicherheit des Social -Media -Managements muss sicherlich zu dem zuvor erwähnten Redaktionsplan gehören. Es wird ohne es nicht funktionieren. Was an Social -Media -Konten überrascht, auf die Sie plötzlich nicht mehr zugreifen können, ist irgendwie schlecht.

Aber mach dir keine Sorgen. Mit einigen einfachen Schritten können Sie die Sicherheit problemlos in Ihre täglichen Social -Media -Aufgaben integrieren. Egal, ob Sie Ihre Unternehmenskonten überwachen oder Ihre eigenen Konten verwalten, Sie können Sie als Freiberufler auf Ihren Kundenkonten begleiten oder Ihre eigenen Konten verwalten.

Sicherlich bekannt: Allisonal Newsletter!

Vergessen Sie nicht – Passwort

Der gesamte Zugriff auf Ihre Social -Media -Konten wird durch ein Passwort usw. geschützt. Dies gilt tatsächlich für alle Social -Media -Plattformen. Login enthält normalerweise einen Benutzernamen und ein Passwort, beide wurden während der Registrierung erstellt. Solange es Ihr eigenes Konto ist, ist es in Ordnung. Aber was ist, wenn ich mich um mein Kunden- oder Firmenkonto kümmere und Zugriff darauf habe?

Hier müssen Sie entscheiden, wer Zugriff auf Ihr Konto hat und wo Ihr Passwort gespeichert wird. Beispielsweise werden Zusatz- und Anmeldedaten über internes Wiki oder ähnliches verteilt. Oder alle Beteiligten haben die Anmeldedaten als E -Mail erhalten. Natürlich gibt es hier einige Variationen, die alle ihre Vor- und Nachteile haben. Daher ist es wichtig zu wissen, wo Ihre Anmeldedaten gespeichert sind und wer darauf zugreifen kann. Wenn Sie Zweifel haben, können Sie Änderungen sofort vornehmen oder ein neues Passwort erstellen.

Sicheres Social -Media -Management für Ohren: Weitere Tipps für Feed & Fader -Podcasts!

Verteilende Nutzungsrechte – besser als früher als später

Um zu verhindern, dass zu viele Menschen das gleiche Login verwenden, ist es besser, Rollen und Zugriffsrechte zu verteilen. Die Probanden können sich dann je nach Plattform auf Nebenansichten, Unternehmensseiten usw. wechseln.

Auch hier müssen Sie bei der Zusammenarbeit mit Ihren Kunden und anderen Social -Media -Managern eine Verteilung von Rollen und Rechten erstellen. Danach weiß jeder und es ist von Anfang an klar, wer was in seinem Profil tut.

Klare Richtlinien für alle Aufgaben

Mit vielen Plattformen können Sie einschränken und entscheiden, wer was kann. Nicht alle Aktivitäten auf der Plattform werden jedoch immer durch Rollen und Rechte bestimmt. Daher müssen Sie die Aktivitäten, die auf der Plattform, einer Seite oder einem Konto durchgeführt werden können, intern auflisten. Daher bestimmen Aktivitäten wie Präferenzen, Kommentare und Öffnungsnachrichten, wer diese Aktivitäten durchführen kann.

Am nächsten Morgen stellen wir nicht sicher, dass das Managementteam des Kunden in der Mitte der Nacht keine Kommentare zugestimmt hat. Als Replik habe ich meine früheren langweiligen Kommentare eine genau schwierige Antwort hinterlassen. Bot- und Social -Media -Spam -Kurse erfordern, dass Sie explizit entscheiden, wer Ihre Nachricht öffnen kann. Schließlich sind sie zu glücklich und können nicht verwendet werden, um von links zu unsicher auf 3 Seiten zu platzieren.

Verwenden Sie Ihr Konto für Zwecke ohne persönlichen Gebrauch

In einer ähnlichen Kategorie argumentieren Sie, dass ein Unternehmer oder ein kommerzielles Konto tatsächlich nur diesen Zweck erfüllen sollte. Entscheiden Sie Ihren Kunden oder Kollegen, Ihr Geschäftskonto für private Zwecke zu verwenden. Auf einigen Plattformen ist dies leicht zu erkennen, wenn plötzlich Anzeigen und Anzeigen zu Themen erscheinen, die wenig mit dem tatsächlichen Inhalt Ihres Kontos zu tun haben.

Erstellen Sie externe Link -Richtlinien

Externe Verbindungen sind häufig eine Gefahrquelle, daher muss besondere Sorgfalt aufgenommen werden. Bitte erklären Sie es regelmäßig. Bitte klicken Sie nicht darauf. Wenn Sie Zweifel haben, fragen Sie die Person oder Person, die sich hauptsächlich um Ihr Konto kümmert, ob der Link vertrauenswürdig ist oder nicht. In dem Link -Befehl sollte auch alle Optionen auflisten, mit denen externe Links auf der entsprechenden Social -Media -Plattform platziert werden können, z. B. Direktnachrichten und Kommentare. Daher ist es möglich, auf mögliche Gefahrenursachen im Voraus zu berücksichtigen.

Abwesend, weiterleiten, Ausgänge des Unternehmens, das zu einem guten Zeitpunkt geplant ist

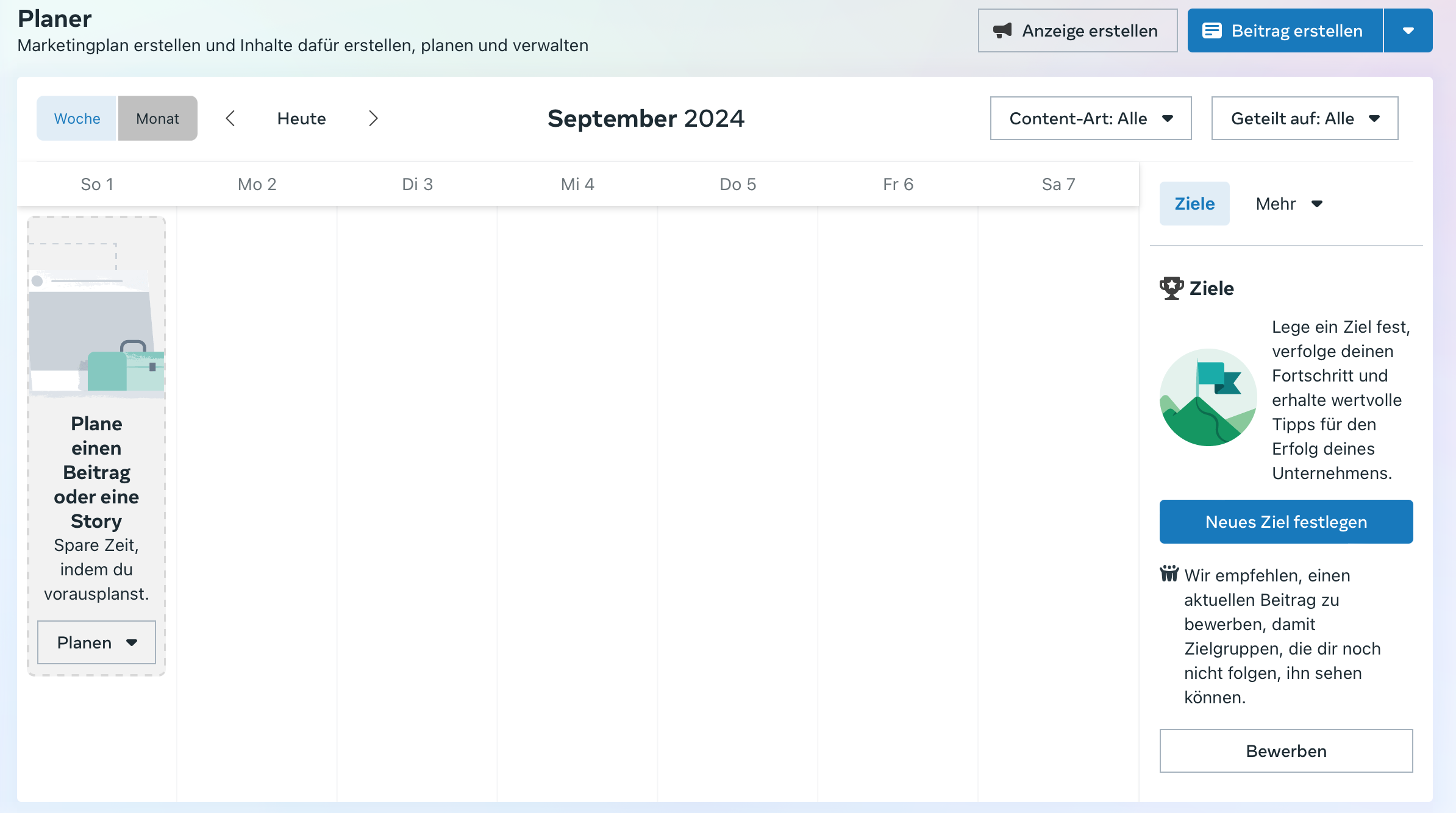

Übrigens sind Bearbeitungspläne nicht nur für die Planung von Inhalten geeignet. Es kann auch als Kalender verwendet werden, um ihn zu betreten, damit die Menschen es in ihren Ferien betreten können. Richtlinien können Ihnen helfen, was mit Ihren Anmeldedaten passiert, oder das Unternehmen verlassen, wenn Sie nicht anwesend sind (in kurzer Zeit). Zeitlich Pläne für diese Fälle schützen die Menschen davor, plötzlich auf ihre Konten zu gelangen, wenn sie das Unternehmen verlassen oder ihre Haftung ändern.

Zwei-Faktor-Authentifizierung

Gleiches gilt, wenn Ihr Konto mit einer Zwei-Faktor-Authentifizierung geschützt ist. Normalerweise verwenden Sie die Authenticator -App, die auf einem anderen Gerät (z. B. einem Smartphone) gespeichert ist. Stellen Sie dies auf wer verwaltet dieses Gerät und wo es ist. Es ist nicht so, dass sie versehentlich im Urlaub gedreht wurden, da die entsprechende App auf einem privaten Smartphone installiert ist (es ist ohnehin besser zu vermeiden, und ich bevorzuge es, ein Service -Telefon oder ähnliches zu verwenden).

Während Sie sich sicher als Social -Media -Manager oder im Social -Media -Marketing anschließen, haben Sie immer noch wenig Zeit, um als IT -Sicherheitsexperte zu fungieren. Wie Sie sehen können, können Sie viel mit ein wenig Sorgfalt und Planung tun. Wir empfehlen auch, dass Sie regelmäßig aktuelle Cyber -Bedrohungen untersuchen, die derzeit in den sozialen Medien schelmisch sind. Die Federal Information Technology Agency (BSI) bietet erste Kontaktinformationen.

Richtlinien für den Umgang mit gefälschten Nachrichten und Fehlinformationen

Das Thema gefälschte Nachrichten und Desinformationen erregte durch die Meta -Ankündigung noch mehr Aufmerksamkeit, dass es auf unabhängige Tatsachen verzichtet. Social -Media -Manager sollten auch Richtlinien entwickeln, um gefälschte Nachrichten und Desinformationen zu besprechen, um die Sicherheit im Social -Media -Management willen.

Der Grund dafür ist, dass Gemeinschaften und Zielgruppen im Prozess von gefälschten Nachrichten und Desinformationen eine klare und klare Kommunikation erwarten, nicht nur von Unternehmen, sondern von Marken und Unternehmen. Darüber hinaus schützen die rechtzeitige Wahrnehmung gefälschter Nachrichten und Desinformationen Ihre eigene Community (zum Beispiel, wenn Ihre Kommentare gefälschte Nachrichten enthalten) und bauen Sie Ihr eigenes Social -Media -Erscheinungsbild nützlich auf.

Der nächste Punkt enthält interne Richtlinien, um gefälschte Nachrichten und Desinformationen zu beheben.

- Stellen Sie fest, wo Ihr Kanal gefälschte Nachrichten und Desinformationen verbreiten kann. Beispiele sind ein Kommentarbereich, eine Chat -Nachrichtenfunktion oder eine Antwortkanalantwort.

- Einzigartige Faktenüberprüfung und externe Quellenüberprüfung: Wenn Social -Media -Beiträge den Inhalt externer Quellen und ausländischen Beiträge teilen, welche Kriterien sind erforderlich, um die Glaubwürdigkeit oder Genauigkeit der dort verfügbaren Informationen zu bestimmen?

- Verantwortung: Der Leiter des Social -Media -Managements ist für die Entfernung von Inhalten verantwortlich, die gefälschte Nachrichten verbreiten, wie Reaktionen auf gefälschte Nachrichten und Kommentare von Benutzern unter Social -Media -Beiträgen.

- Schulung: Benötigen Sie regelmäßig Schulungen oder wie können Sie über das Social -Media -Management auf dem Laufenden bleiben? Beispiele für solche Optionen sind Anleitungen von digitalen Schecks, um gefälschte Social -Media -Nachrichten zu bewältigen.

Gefälschte Überwachung und Überprüfung der sozialen Medien

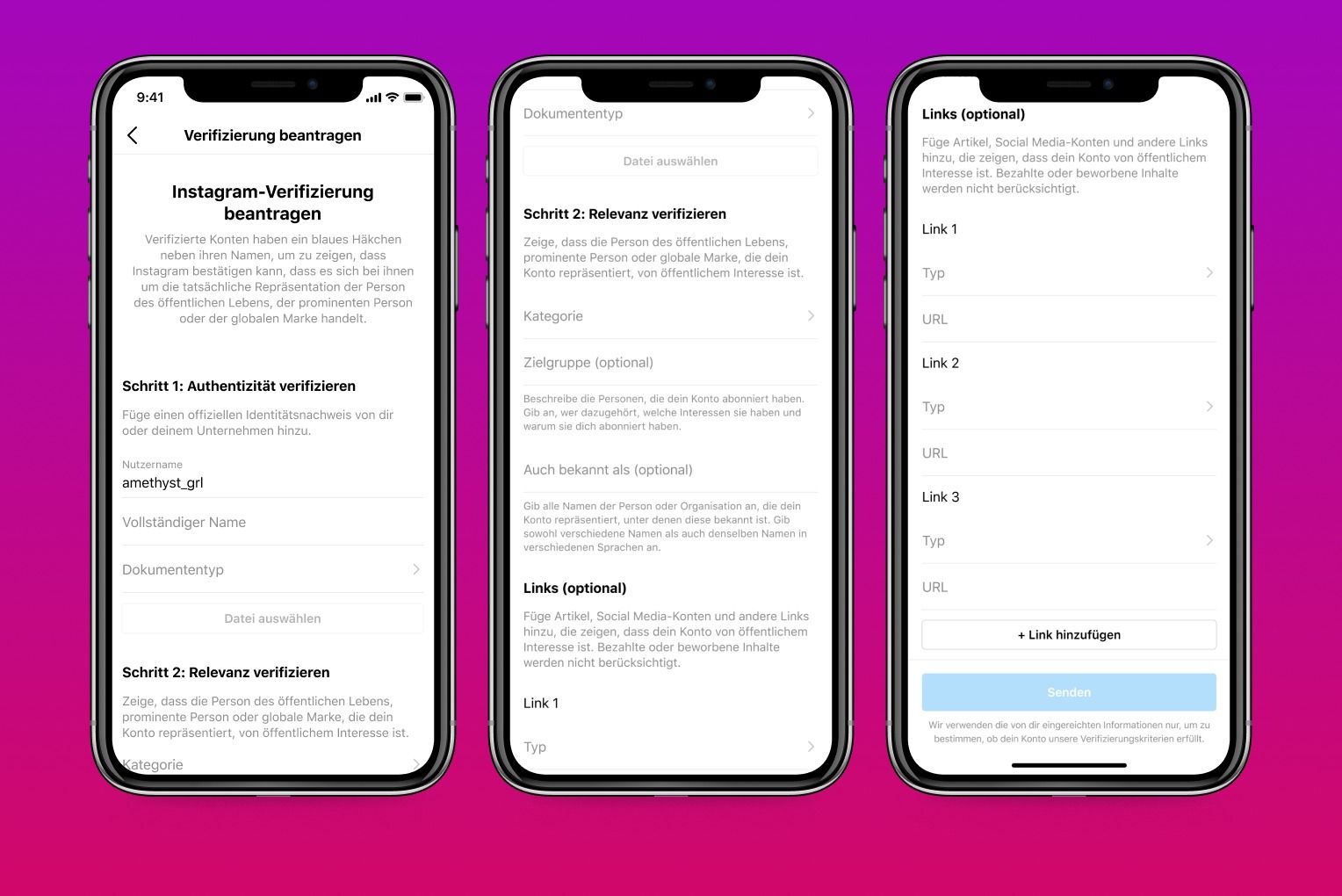

Eine ähnliche Aufgabe besteht darin, gefälschte Konten zu überwachen. Daher ein Konto, das Ihr eigenes Profil und Inhalt kopiert. Oft erstellen diese Konten ähnliche Profile mit genau denselben Profilbildern, den gleichen organischen und ähnlichen Handlen, die speziell sind oder Zeichen, die sich von der tatsächlichen Verarbeitung des Kontos unterscheiden.

Dazu wenden Sie sich dazu bitte zu einer guten Zeit, um zu sehen, wie und wo solche Konten gemeldet werden können. Auch wenn rechtliche Schritte gegen solche falschen Profile erforderlich sind und Sie intern feststellen müssen, ob ein falsches Profil aus dem Erscheinungsbild vorliegt, bei der Häufigkeit, die Sie regelmäßig vorhanden sind, ob es vorhanden ist.

Wir empfehlen auch, darauf hinzuweisen, dass Inhalte des Inhalts eines gefälschten Kontos wie diesen nur Ihr eigenes Konto sind und Ihnen mitteilen, was die Community jetzt sehen kann (Sie selbst) (wie in Informationen darüber, wie der Griff geschrieben wird). Sie müssen auch alle Ihre Aussehen und Profile für die Sicherheit Ihres Social -Media -Managements überprüfen. Wir haben einen Überblick mit einem Testimonial für die häufigsten Social -Media -Plattformen erstellt.